Les systèmes de gestion de l'apprentissage exploitent de grandes quantités de données sensibles, des notes des étudiants aux informations personnelles en passant par la propriété intellectuelle de l'organisation. Tout cela fait du LMS une friandise pour les pirates, et les statistiques le confirment : en 2022, les secteurs de l'éducation et de la recherche étaient les plus ciblés au monde.

Selon Statista, les organisations du secteur de l'éducation ont été confrontées en moyenne à 2314 cyberattaques hebdomadaires. Il s'agit d'une augmentation de 44 % par rapport aux 1 605 attaques hebdomadaires en 2021. Les cybercrimes sont à un niveau record et chaque LMS est confronté à un risque croissant de violation de données, d'attaques de logiciels malveillants et d'utilisation abusive d'informations personnelles.

Voici une autre statistique pas si amusante d'IBM : le coût moyen mondial d'une violation de données en 2022 était de 4,35 millions de dollars. Les entreprises compromises ont de nombreuses conséquences à long terme :

- atteinte à la réputation et perte de clients, donc manque à gagner

- de lourdes amendes

- dépenses pour informer toutes les personnes touchées par la violation

- dépenses d'un groupe de travail pour la gestion de crise

- dépenses de récupération des actifs et de l'infrastructure informatiques

- changer de fournisseur et d'infrastructure.

Ajoutez à cela que les LMS sont généralement intégrés dans les systèmes de gestion de données plus larges des organisations et que les vulnérabilités des LMS peuvent donc ouvrir une porte sur l'ensemble des systèmes de l'entreprise, et vous verrez à quel point la protection des données est cruciale pour une plateforme d'apprentissage. Parlons donc de ce qui rend certaines solutions plus sûres que d'autres.

À quelles menaces de sécurité les LMS sont-ils confrontés

Les systèmes de gestion de l'apprentissage peuvent être compromis comme tout autre produit logiciel, entraînant généralement une violation de données. Voici ce qui peut y conduire :

Exposition accidentelle

Cela se produit lorsque quelqu'un divulgue des données par erreur. Par exemple, un employé peut altérer les paramètres d'autorisation et ouvrir l'accès à une base de données, perdre un appareil contenant des données ou des informations d'identification d'utilisateur, ou envoyer directement des données au mauvais endroit ou à la mauvaise personne.

Travail d'initié

Certains membres de l'équipe peuvent faire les mêmes actes avec malveillance, par exemple, par représailles ou pour une récompense.

Interception des données en transit

Lorsque les données sont transférées d'un point à un autre - envoyées vers le cloud ou échangées entre différents réseaux ou applications - il y a un risque qu'elles soient interceptées dans le processus et utilisées pour pénétrer dans les systèmes de l'entreprise.

L'accès non autorisé

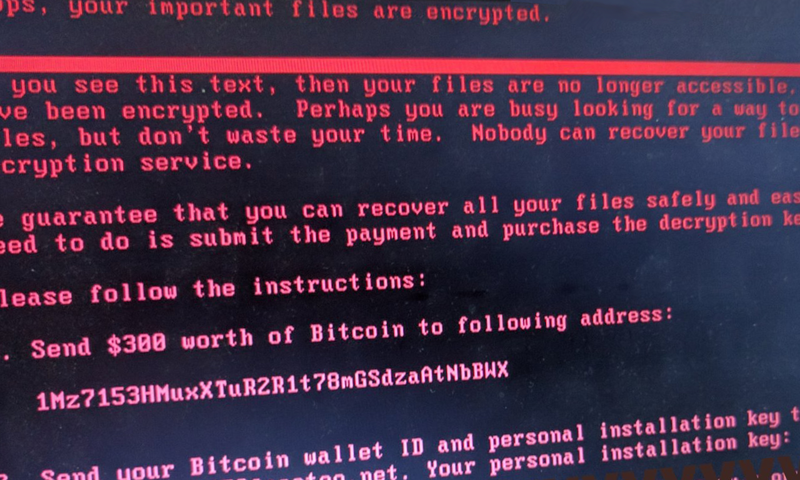

Enfin, les systèmes peuvent être piratés. Supposons que l'intrus trouve une vulnérabilité et reste incognito. Dans ce cas, ils peuvent faire à peu près n'importe quoi - voler des données, installer des logiciels espions, propager les logiciels malveillants plus loin sur le réseau de l'entreprise, bloquer l'accès aux systèmes pour obtenir une rançon ou les endommager.

La devise de la cybersécurité est que vous devez traiter une attaque comme inévitable et essayer activement de la reporter. C'est pourquoi les mesures de sécurité appropriées visent à retarder continuellement la violation et à minimiser les dommages lorsque la violation s'est produite.

Mesures de sécurité qu'un LMS doit mettre en œuvre

Il n'y a pas tellement de réglementations et de directives gouvernementales sur la prévention des cyberattaques, le niveau de sécurité des plateformes dépend donc de la conscience des développeurs et des propriétaires de LMS. Une cybersécurité diligente se résume à une conception de produit réfléchie, à des audits réguliers et à une amélioration constante de la défense. Cependant, il existe un ensemble de mesures de sécurité qu'un LMS doit utiliser pour être considéré comme sûr.

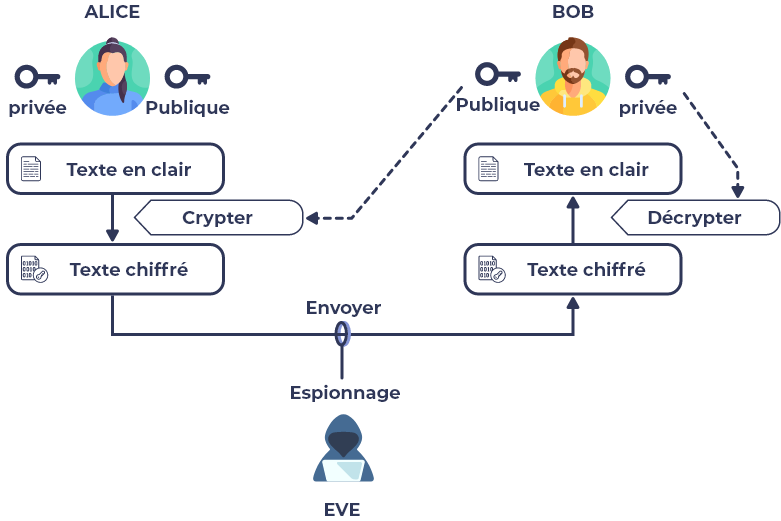

Cryptage des données

Les algorithmes de cryptage convertissent le texte brut en chaines de caractères illisibles qui ne peuvent être déchiffrées que par une personne disposant de la clé pour les décoder. Cela signifie que même si vos données sont interceptées pendant que vous les envoyez quelque part sur Internet, le voleur ne pourra pas en comprendre le sens.

Changements de mot de passe réguliers et authentification multi-facteurs

Les informations d'identification volées sont le moyen le plus simple de se faufiler dans le système. C'est pourquoi il est essentiel d'utiliser des mots de passe uniques et forts, de les changer au moins une fois tous les trois mois et d'utiliser plusieurs formes d'authentification : codes temporaires, deuxièmes appareils ou authentification biométrique. Plus il y a de couches de sécurité, plus il est difficile pour un pirate informatique de forcer vos systèmes.

Rôles d'utilisateur et niveaux d'accès stricts

Après avoir vérifié l'utilisateur, l'étape suivante consiste à décider à quelles données il peut accéder, et l'avarice va un long chemin ici. L'accès aux données sensibles ne doit être accordé qu'à ceux qui en ont absolument besoin, en particulier pour les collaborateurs travaillant à distance. L'une des approches les plus populaires et les plus simples est le contrôle d'accès basé sur les rôles, qui attribue des autorisations aux utilisateurs en fonction de ce qui est nécessaire pour leur fonction.

D'autres approches sont le contrôle d'accès discrétionnaire, où le propriétaire des données décide de l'accès ad hoc ; le contrôle d'accès obligatoire, dans lequel une autorité centrale attribue des droits d'accès en fonction de l'autorisation d'informations ; et le contrôle d'accès basé sur les attributs, où l'accès aux données est dynamique et dépend de l'emplacement, de la position, etc. de l'utilisateur.

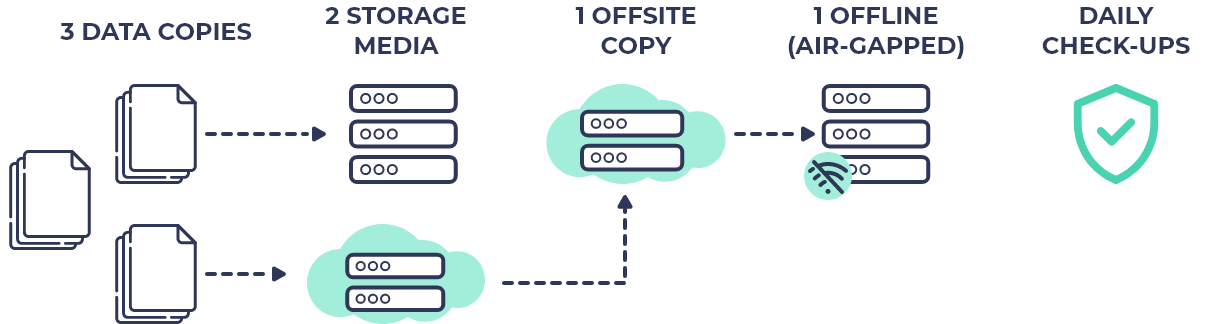

Sauvegarde de données

La sauvegarde des données n'empêche pas une entreprise d'être victime d'une attaque ou d'autres situations d'urgence. Cependant, cela garantit que les données peuvent être restaurées si les choses tournent mal.

Protection du contenu

L'application du droit d'auteur sur la propriété intellectuelle aide à protéger le contenu d'apprentissage contre la distribution non autorisée et le plagiat. Encore une fois, cela n'empêche pas le vol de données en soi, mais cela donne un effet de levier dans d'éventuels litiges juridiques.

Conformité aux règles de confidentialité

Des législations telles que le RGPD ou le CPRA traitent de l'utilisation abusive des données et introduisent le principe de « vie privée dès la conception », ce qui signifie que si le produit collecte et utilise des données personnelles, sa conception doit en tenir compte :

- Les utilisateurs doivent savoir comment et pourquoi les données sont collectées et quels tiers peuvent y accéder.

- Les utilisateurs peuvent corriger leurs données, limiter leur utilisation ou la refuser et les supprimer à tout moment.

- Le produit doit collecter uniquement les données nécessaires et disposer des mesures techniques et organisationnelles appropriées pour gérer et traiter les données, telles que le cryptage, des contrôles réguliers et des partenaires tiers de confiance.

Le respect des lois sur la confidentialité des données facilite la sécurité LMS.

Mise à jour des protocoles de sécurité

De nouvelles vulnérabilités de sécurité sont découvertes et corrigées quotidiennement, il est donc essentiel de maintenir tous les logiciels à jour pour vous assurer de ne pas laisser ces portes ouvertes à des acteurs malveillants.

Audits complets réguliers

Il est fortement recommandé d’auditer de temps en temps la sécurité du système par rapport aux normes de l'industrie et aux réglementations fédérales. Un audit indépendant soulignera les lacunes exactes dans les aspects mentionnés précédemment, comme le contrôle d'accès ou les politiques de mot de passe, et fournira des recommandations d'amélioration.

Et il peut être encore plus instructif d'effectuer des tests d'intrusion où un spécialiste certifié identifie les vulnérabilités en essayant de s'introduire dans vos systèmes afin que vous puissiez les corriger avant qu'une attaque malveillante ne les exploite.

Plan de réponse

Malheureusement, aucune mesure préventive ne donne une garantie à 100 % contre une attaque réussie, de sorte que chaque organisation doit avoir un plan détaillé pour faire face à une violation de données.

De nombreux pays ont des réglementations, comme le RGPD, qui régissent la manière dont l'entreprise doit réagir lorsqu'elle découvre une attaque. Ces actions comprennent la recherche et le confinement des systèmes compromis, la notification à l'autorité de contrôle compétente et aux personnes dont les données ont été volées, et la correction de la vulnérabilité. La clé est d'agir rapidement, car les dégâts augmentent chaque jour.

Idéalement, toutes les mesures mentionnées ci-dessus devraient être mises en œuvre par défaut.

Sécurité dès la conception - la prévoyance qui compte

Dans l'ensemble, au lieu d'imposer une politique de mot de passe au-dessus du produit existant, les développeurs LMS devraient évaluer les risques de sécurité et réfléchir à la manière de construire la plate-forme pour les atténuer dès le départ. Cette approche holistique est appelée « sécurité dès la conception ».

Il existe plusieurs cadres de sécurité par conception que vous pouvez utiliser comme guide. Pour n'en nommer que quelques-uns :

NIST SP 800-160v1r1

L'Institut national des normes et de la technologie des États-Unis développe des principes d'ingénierie de systèmes fiables et sécurisés qui peuvent être utilisés comme base pour l'éducation et la formation d'ingénieurs en sécurité.

Cycle de vie du développement de la sécurité Microsoft (SDL)

Microsoft a développé une politique de développement de logiciels au début des années 2000 qui a permis à l'entreprise de s'attaquer à la conformité en matière de sécurité tout en réduisant les coûts de développement. Les conseils sont désormais accessibles au public et incluent les meilleures pratiques, les outils et les processus que Microsoft utilise en interne, y compris des scénarios utilisant le cloud, l'Internet des objets et l'intelligence artificielle.

Cadre AWS Security by Design

Les services cloud d'Amazon ont formalisé et automatisé chaque petit coin et recoin concernant les contrôles de sécurité et les audits en concevant des modèles pour les contrôles d'accès, le chiffrement, la journalisation, etc. Et chacun peut utiliser son approche pour une sécurité et une conformité évolutives.

Modèle de maturité de l'assurance logicielle OWASP (SAMM)

Le projet SAMM est un cadre ouvert pour la formulation et la mise en œuvre d'un programme d'assurance de la sécurité des logiciels sur mesure axé sur la mesurabilité.

Chacun de ces cadres suit les mêmes principes. Le premier consiste à minimiser la surface d'attaque - les points d'entrée susceptibles d'être attaqués. Cela rend les intrusions difficiles et maintient les défenses plus facilement.

Deuxièmement, chaque couche de sécurité peut être violée ; c'est pourquoi vous devez en empiler autant que possible afin que même si une mesure échoue, le système reste non compromis. C'est ce qu'on appelle un principe de défense en profondeur. L'authentification multifacteur entre dans cette catégorie, par exemple.

Les troisième et quatrième sont des valeurs par défaut sécurisées - une certaine base de sécurité que tous les utilisateurs, quel que soit leur rôle, doivent respecter, et le principe du moindre privilège de donner aux utilisateurs le strict minimum d'accès aux données décentralisées, juste assez pour faire leur travail. Dans ce cas, les méfaits d'un utilisateur n'affecteront qu'une infime section restreinte du système.

Enfin, le principe de conception ouverte stipule que la sécurité des produits ne doit pas reposer sur le secret. Au lieu de cela, il devrait pouvoir rester sécurisé même si son code source et sa configuration de sécurité sont divulgués. De plus, la diffusion publique du code source peut encore plus améliorer la sécurité de la plate-forme.

Avantages de sécurité du LMS open source

En 2021, l'enquête mondiale de Red Hat a montré que la plupart des entreprises considèrent que les logiciels open source sont plus sûrs que les logiciels propriétaires, ce qui est une hypothèse raisonnable.

La logistique de la communauté open source facilite la sécurité de plusieurs manières :

- Les bibliothèques ouvertes contiennent de nombreux actifs prêts à l'emploi. L'utilisation de ces actifs permet aux développeurs de consacrer moins de temps et d'argent à créer des fonctionnalités à partir de rien et de se concentrer davantage sur d'autres tâches, notamment l'ingénierie de la sécurité.

- Et le code ouvert soumis par de grands acteurs comme Google ouvre aux petites équipes l'accès à l'innovation qui se traduit par de meilleurs produits à tous points de vue.

- Comme le code est transparent et que tout le monde peut y contribuer, les LMS open-source sont examinés par les “bug bounties” et le public intéressé, ce qui est essentiellement un audit externe gratuit. De plus, il y a toujours quelqu'un qui sait comment améliorer la solution.

- Une autre conséquence de l'examen minutieux est la prédominance de l'approche de la sécurité par la conception pour le développement de logiciels, car les développeurs ne veulent pas que leur code devienne un patchwork poussiéreux que personne n'utilise.

- Les LMS open source peuvent être modifiés si une organisation a des besoins de sécurité spécifiques - rôles d'utilisateur personnalisés, configuration de la gestion des données ou intégrations d'outils tiers. Étant donné que le code source du LMS est gratuit, l'entreprise peut allouer des ressources à certaines mesures de sécurité supplémentaires.

Choisir un LMS sécurisé : que rechercher ?

La sécurité et la confidentialité des données sont des préoccupations essentielles pour les systèmes de gestion de l'apprentissage et leurs utilisateurs. Alors que la sphère de l'éducation devient de plus en plus numérisée et que les cyberattaques sur les LMS deviennent de plus en plus fréquentes, les propriétaires de LMS sont responsables de la mise en œuvre de mesures de sécurité complètes, allant d'une politique de mot de passe stricte à des audits réguliers à tout le moins.

Plus préférablement, le LMS devrait être développé en utilisant les principes de sécurité dès la conception pour garantir que la sécurité est intégrée à chaque étape du cycle de vie du développement logiciel. L'un des moyens de trouver une telle plate-forme consiste à rechercher des logiciels open source qui offrent des avantages de sécurité supplémentaires tels que la transparence, la rentabilité, la flexibilité et le support de la communauté.

Opigno LMS est une plate-forme open source conforme aux normes de sécurité d'entreprise les plus élevées, notamment le cryptage des données, le système de fichiers privé, l'authentification multifacteur et la configuration flexible du contrôle d'accès. Si vous souhaitez en savoir plus sur la manière dont nous assurons la sécurité de notre solution, veuillez nous contacter en suivant ce lien.

Et si vous souhaitez vérifier si votre plateforme d'apprentissage est conforme aux normes, nous proposons également un service d’audit de sécurité LMS.

Publié le 2 mai 2023.